Las vulnerabilidades en el contexto del usuario

El usuario quien tiene un stack tecnológico, en el caso referido en este este artículo, sería un ecosistema de programas (software) con el que se maneja diariamente, sea para uso particular o bien para uso ofimático o productivo, estos programas, y posiblemente de cualquier fabricante, normalmente posea en algún momento de su ciclo de vida un “error de programación” o en este caso lo denominaremos vulnerabilidad. La vulnerabilidad a su vez podría ser explotable o no, quiere decir que podría haber un código malicioso que podría aprovecharse de esa debilidad del software para tomar el control del sistema comprometido o bien para hacer algún tipo de daño al mismo.

Según este artículo [dejo el link aquí] el 77% de las aplicaciones de software tienen al menos una vulnerabilidad y el 12% de las aplicaciones tienen una vulnerabilidad de muy alta gravedad.

Por lo expuesto anteriormente, lo más probable es que no estemos libres de vulnerabilidades de nuestro software de uso cotidiano, por lo que podríamos decir, que de alguna u otra manera, no estamos seguros todo el tiempo, y más aún si estamos conectados al 100% del tiempo a Internet. Pero no todo está perdido, existen varios mecanismos y esfuerzos de la comunidad que nos ayudan a estar protegidos o por lo menos para mitigar el impacto, el uso correcto del antivirus, el parchado del software según las actualizaciones que vayan apareciendo, las políticas correctas de seguridad en la navegación, recursos en línea, recomendaciones de expertos, entre otras cosas.

En este contexto, para estar alertados de posibles vulnerabilidades que nos aquejen, podríamos optar por inscribirnos a listas de correos generales o bien específicas por cada fabricante, aunque según nuestra experiencia, las listas de correo proveen avisos muy genéricos y no siempre se ajustan a la realidad tecnológica específica de cada uno, por lo que podría acarrear mucho ruido en un entorno tecnológico dado, y por consiguiente, podría suceder que aquellas alertas críticas pasen desapercibidas.

Pero ¿por qué tanta preocupación respecto a las vulnerabilidades y más aún en este momento?, según algunos artículos y es por demás conocida, la situación de pandemia que se está atravesando en el mundo, y desde sus inicios, hubo una fuerte migración del trabajo a los hogares, o sea el empleado emigró a su casa para hacer el “home office”, con esto, los mecanismos de seguridad de las empresas se vieron en la necesidad de adecuarse pues se salieron de sus perímetros tradicionales iniciales, que era tener a todo el personal dentro de sus fronteras de control y bajo su supervisión; pero esto cambió y esta vez el personal estaría desde su casa con la problemática que esto desencadena: faltas de políticas de seguridad concretas (pues no todas las empresas estaban preparadas para esta situación), falta de actualización del software, falta de conciencia y conocimiento de parte del usuario respecto al uso adecuado de las TICs, etc. De ahí el nuevo problema que se gestó en este contexto, por lo que estar alertados en el menor tiempo posible de alguna vulnerabilidad sería fundamental.

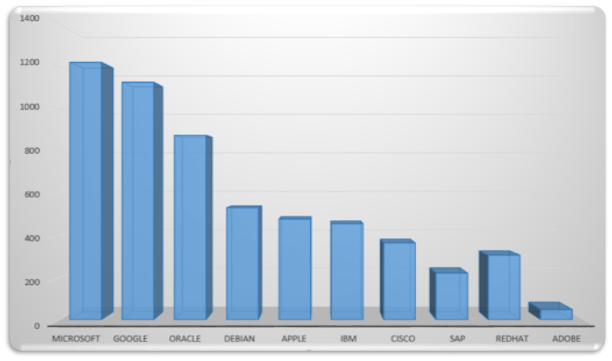

En el gráfico siguiente se pueden ver las vulnerabilidades por fabricante, Microsoft a la cabeza seguido muy de cerca por Google, y también se ve que Adobe está en la parte más baja, pero esto tiene una explicación y no precisamente hablamos de que los productos de Microsoft sean más vulnerables que otras, aunque así lo parezca, más que nada significa que su cuota de mercado es la más grande, por ello más «apetecible» para la comunidad de hackers y entonces el esfuerzo para hallar las debilidades es mayor, además, cada fabricante impulsa programas de incentivos, el cual se refiere a que el reporte de vulnerabilidades tiene recompensas, normalmente monetarias. Respecto a la creciente detección de vulnerabilidades en ciertos fabricantes, también hemos verificado que a mayor cantidad de vulnerabilidades descubiertas las respuestas también son rápidas en la publicación de actualizaciones de seguridad para solucionarlas.

En siguientes post analizaremos más la problemática y los recursos disponibles.